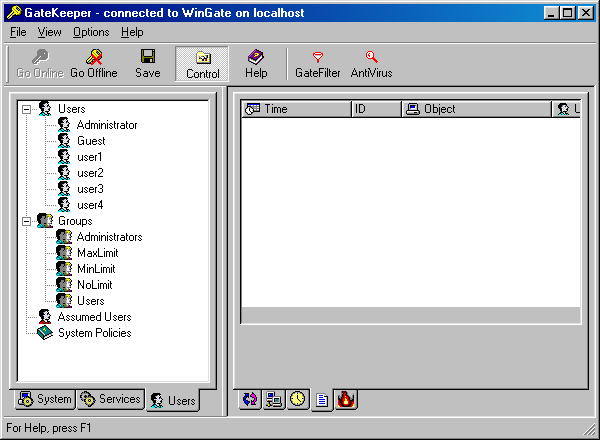

Управление доступом

пользователей к сервисам WINGATE.

Каждый

системный администратор рано или поздно сталкивается с необходимостью решать

задачу минимизации трафика и упорядочения доступа пользователей к ресурсам

сети. Если вы используете доступ к Интернет через прокси-сервер Wingate,

то такая задача решается довольно просто и эффективно.

Для начала

вам надо установить и настроить доступ приложений пользователей к Интернет

через Wingate и настроить идентификацию пользователей.

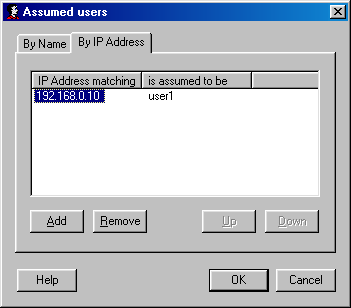

Наиболее удобна система опознавания пользователей по IP-адресу (Assumed users), поскольку она не требует ввода пароля при каждом

подключении к прокси-серверу, что , согласитесь, создает некоторые неудобства.

Для этого нужно:

- Создать учетные записи

пользователей.

- Создать группы

пользователей. Для примера :

-

NoLimit - с доступом без

ограничений

-

MinLimit - с доступом ко всем URL,

кроме заданных настройками

-

MaxLimit - с доступом только к

заданным URL.

- Настроить распознавание

пользователей по IP-адресу компьютера.

Все эти

действия выполняются в режиме “Users”.

Неопознанные пользователи в Wingate отображаются как Guest . После

того как вы настроите “Assumed users”,

таких пользователей больше не будет. Настройка выполняется в режиме “By IP Address” добавлением (Add) или удалением (Remove)

записей идентификации. Можно упорядочить записи (например, расположить в

порядке возрастания IP-адресов) используя кнопки Up и

Down.

После этого можно переходить к настройке доступа

пользователей в Интернет на примере web-доступа.

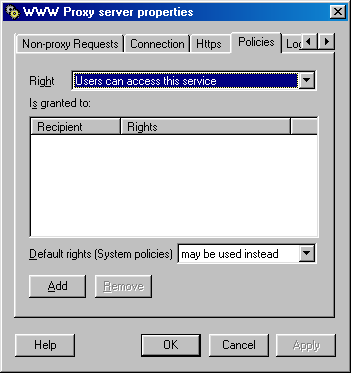

Ограничение доступа

пользователей.

Ограничение доступа выполняется в окне свойств сервиса на вкладке “Policies”

В нашем случае выполняем двойной щелчок мышкой на WWW Proxy server

и выбираем вкладку Policies. Открывается окно управления

доступом к WWW:

Для начала устанавливаем режим игнорирования System Policies – поле Default rights (System Policies) устанавливаем are ignored. Затем удаляем доступ,

установленный по умолчанию – для всех без ограничений (Everyone, Unrestricted rights).

Для добавления новой записи о правах пользователя нажимаем на кнопку Add и

выбираем Specify user or group

, после чего становится доступным окно выбора пользователей и групп Подсвечиваем группу Nolimit и нажимаем OK – в списке появляется

название группы с неограниченным доступом (Unrestricted rights).

Включение в группы и удаление их них пользователей можно выполнять в любое

время.

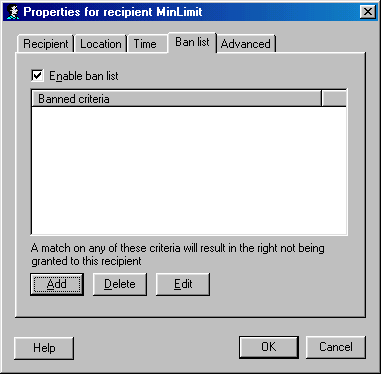

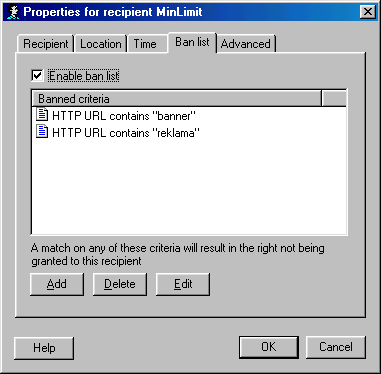

Ограничение доступа к определенным URL выполняется

с помощью специального списка правил – Ban List.

Т.е. web-доступ для пользователей, являющихся членами группы MinLimit будет выполняться в случае,

если запрос не попадает под правило, определенное Ban List.

Например, создадим правила, блокирующее доступ к URL, содержащим слова “reklama”

и “banner” Как и в предыдущем случае добавляем в список группу и после этого

выполняем двойной щелчок мышкой по ней. В открывшемся окне выбираем Ban list , и устанавливаем галочку Enable ban list

, после чего становится доступным окно Banned criteria . Нажимаем кнопку Add

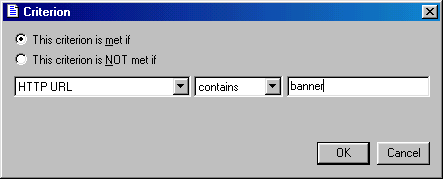

Выводится окно, в котором можно создавать фильтры

для блокируемых запросов. Возможна блокировка по имени сервера, его IP-

адресу, или по отдельным словам в URL. Для

нашего случая правило будет выглядеть следующим образом – «блокировать запрос,

если HTTP URL содержит (contains)

banner»

Аналогично добавляются правила для слова “reklama”

Созданные правила всегда можно подправить используя Edit.

Доступ пользователей только

к заданным URL.

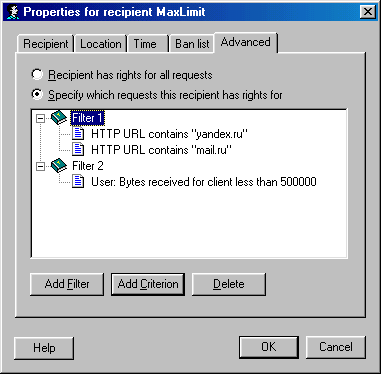

При

создании правил для группы с доступом только для определенных URL

(группа MaxLimit) используется вкладка Advanced, расположенная рядом с Ban list

. По умолчанию пользователь имеет права к любым запросам (установлен режим Recepient has rights for all requests), что нас не устраивает, - необходимо включить режим

Specify wich requests this recepient rights for после чего подсветится

кнопка Add Filter .

Нажимаем на нее и в окне появляется первый фильтр запросов (по умолчанию он

обозначен как Filter 1, но при желании его можно переименовать на

что-нибудь более смысловое, например «Поисковики»). После создания фильтра

становится доступна кнопка добавления критерия Add criterion.

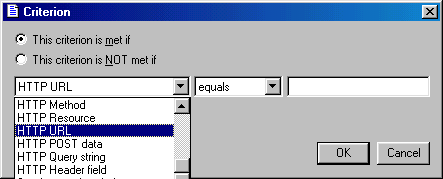

Добавление критериев очень похоже на предыдущий случай, но возможностей для

создания правил здесь больше. Можно не только разрешить доступ только к

определенным запросам, но и, например, запретить доступ после превышения

определенного объема трафика, или разрешить доступ только в определенное время

суток. Для примера рассмотрим вариант

разрешения доступа только для URL содержащих yandex.ru и mail.ru. Т.е.

критерии в фильтре можно выбрать как “HTTP URL contains yandex.ru” (mail.ru)

Фильтров

и критериев в фильтрах может быть несколько. Если запрос пользователя

соответствует хотя бы одному критерию в фильтре, то он будет выполнен. Если

фильтров несколько, то наличие условия блокировки хотя бы в одном фильтре

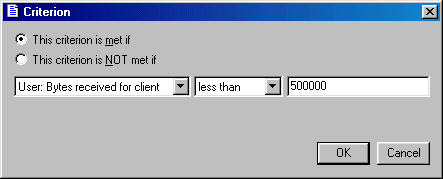

вызовет отклонение запроса. Для примера добавим фильтр на запрет доступа при

превышении трафика в 500 000 байт.

Создаем фильтр и в качестве критерия выбираем

Итого:

Суммарное правило будет следующим – «Доступ

разрешен, если HTTP URL

содержит yandex.ru или mail.ru и

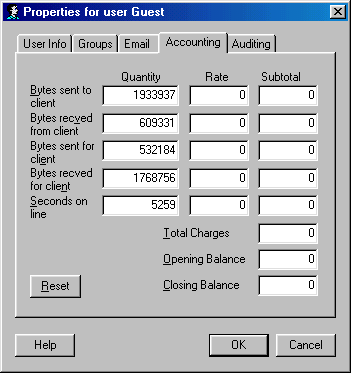

суммарный входящий трафик пользователя меньше 500 000 байт.» Счетчики байт пользователей можно посмотреть

в их свойствах .

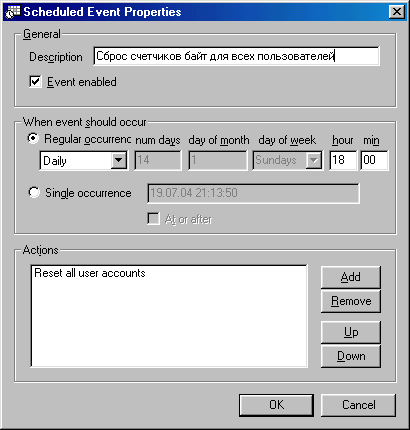

Счетчики можно обнулять вручную (кнопка Reset) или с помощью встроенного планировщика Wingate – меню System – раздел Sheduler – Events –Add. Нужно добавить событие и действие при его возникновении. Например, событием может быть «Ежедневно в 18.00», а действием – сброс счетчиков байт для всех пользователей (Reset all user accounts).

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой "Поделиться"