Анализаторы сетевого трафика.

Анализатор сетевого трафика IRIS.

Анализатор сетевого трафика ETHERSCAN ANALYZER.

Анализатор сетевого трафика WIRESHARK (ETHEREAL).

Анализатор сетевого трафика IRIS.

Сайт программы - www.eeye.com

Пожалуй, это самый удобный сниффер/анализатор сетевого трафика под Windows. Незаменим при изучении сетевых протоколов, работы сетевых приложений, разрешении различных проблем в сети и т.п.

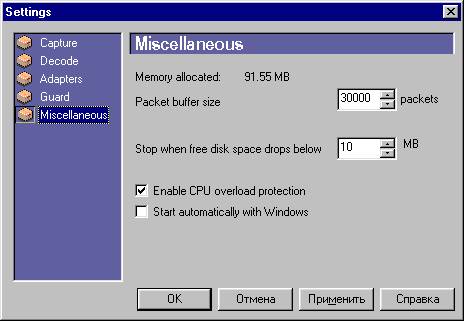

IRIS относится к классу программам-снифферов, позволяющих выполнять перехват "чужого" сетевого трафика. В обычном режиме работы сетевая плата (и ее программное обеспечение) принимают кадры, которые адресуются ее MAC- адресом или являются широковещательными (Broadcast) посылками, имеющими в поле MAC-адреса шестнадцатиричное значение FFFFFFFFFFFF. Снифферы же переводят ее в так называемый "неразборчивый режим" (Promiscuous mode), когда принимается все кадры, независимо от того, куда они адресованы. Таким образом, можно собирать и анализировать весь сетевой трафик на выбранном сетевом адаптере (или контроллере удаленного доступа). Если сеть построена с использованием (редко, но бывает) "хабов" (Hub), то компьютер с IRIS может перехватить весь трафик коллизионного сегмента сети. После инсталляции, IRIS готова к работе, но я рекомендую сделать некоторые настройки, выбрав "Tools -- Settings -- Miscellaneous" для увеличения размера буфера для перехвата пакетов (по умолчанию - 2000). Иногда этого маловато, и в некоторых случаях вызывает зависание системы (по крайней мере, на комбинации IRIS 2.0 в режиме непрерывного перехвата и Win2k с сетевым адаптером на базе RTL8139)

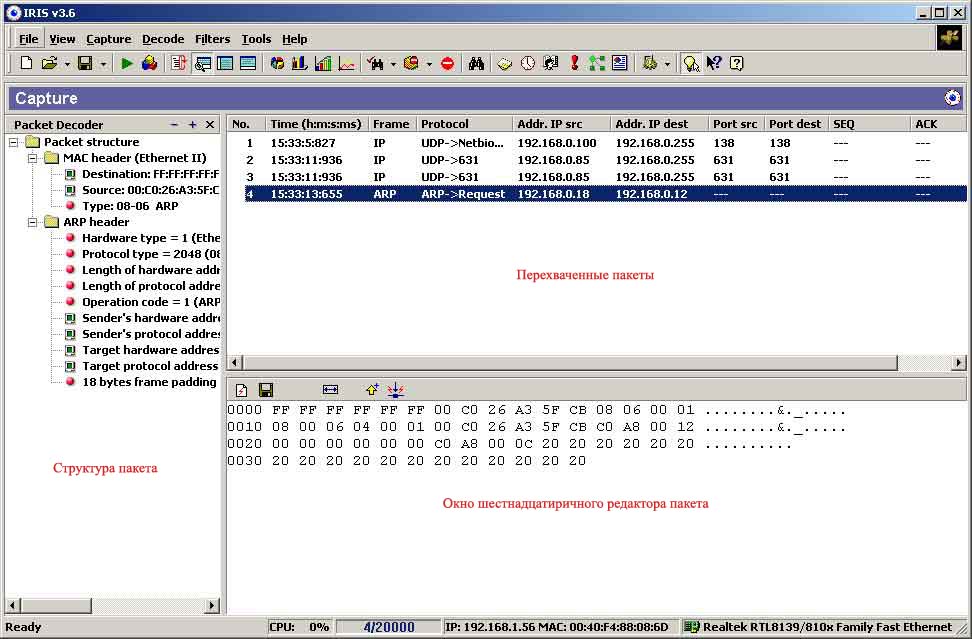

После этого нужно выбрать сетевой адаптер (если их несколько), на котором будет осуществляться перехват "Tools -- Settings-- Adapters". Теперь при выборе "Capture -- Start", нажатии CTRL-A, или на кнопку старт/стоп перехвата (см. Рис.2) начнет выполняться перехват пакетов. Краткая информация о пакетах отображается в области "Перехваченные пакеты" в виде таблицы. Колонки в отображаемой области можно выбрать самому (правая кнопка мыши на заголовке таблицы). Если подсветить мышью какой-либо пакет, то слева в области структуры пакета можно просматривать его содержимое в виде дерева элементов. Нажатие кнопки "Toogle packet hexa editor" в группе кнопок управления отображением, открывает или закрывает окно шестнадцатеричного редактора данных пакета. Выбор элемента структуры пакета вызывает подсветку его шестнадцатеричного эквивалента красным цветом. Это удобно, если вам нужно посмотреть или изменить какой-либо элемент структуры пакета с помощью редактора. Учтите, что изменение данных пакета приводит к необходимости изменения контрольной суммы, вычисленной для данного поля. Когда выменяете данные в шестнадцатиричном редакторе, то в области просмотра структуры пакета напротив поля контрольной суммы появляется строка: "Incorrect ! Should be 0xxxx", где xxxx - правильно вычисленная контрольная сумма. Вам остается только подсветить элемент контрольной суммы в структуре пакета и занести правильно вычисленное значение с помощью шестнадцатеричного редактора пакета.

Для освоения IRIS могу порекомендовать решить следующую задачу - создать "Magic Packet" для дистанционного включения чужого компьютера в локальной сети. Попробуйте создать правильный пакет и отправьте его на выбранный выключенный компьютер. Если вы все сделаете верно, то компьютер должен включиться. Конечно, есть определенные условия, которые должны быть соблюдены. Некоторые подсказки можете найти в короткой статье "Технология Wake On Lan", ссылку на которую найдете на главной странице.

Анализатор сетевого трафика ETHERSCAN ANALYZER.

Сайт программы - http://www.etherscan.com/

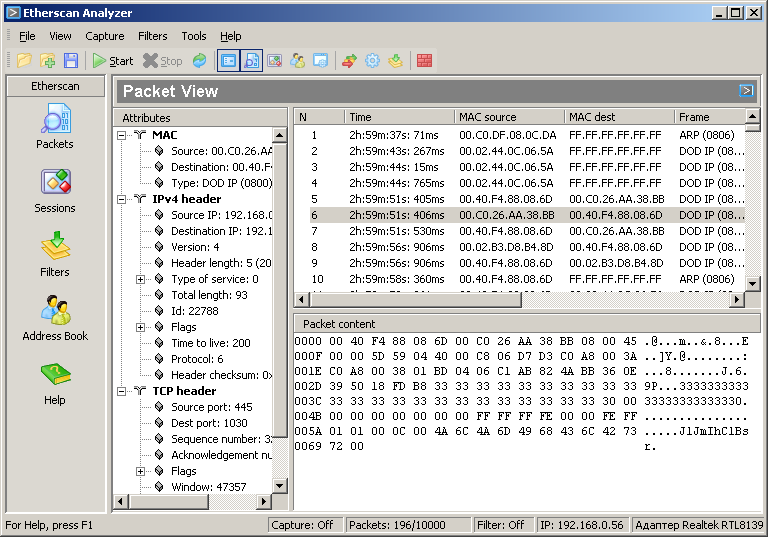

Анализатор сетевого трафика ETHERSCAN является почти полным близнецом IRIS, те же окна и кнопки, основные функции и возможности. Отсутствует (очевидно, пока) полноценный редактор пакетов и Packet sender (посылка пакетов ). Может быть, чуть более современный интерфейс:

Анализатор сетевого трафика WIRESHARK (бывший ETHEREAL).

Сайт программы Wireshark - www.wireshark.org

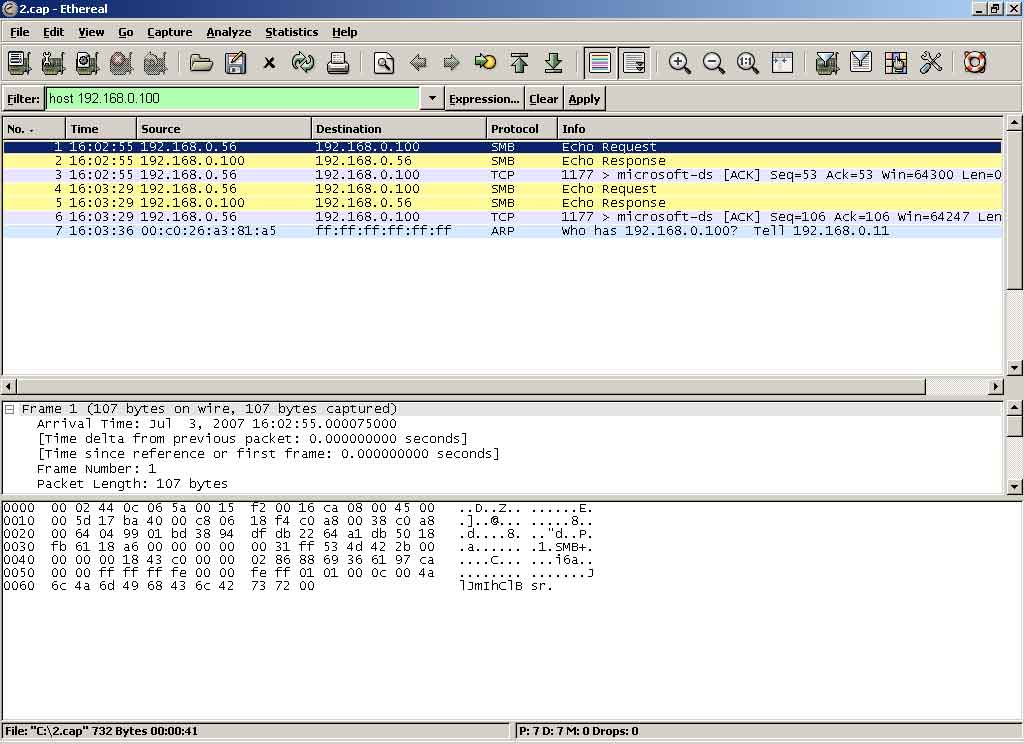

В отличие от предыдущих продуктов, Wireshark является кросс-платформенным продуктом с открытым кодом и распространяется абсолютно бесплатно, как под Linux, так и под Windows. Кроме того, в отличие от рассмотренных ранее анализаторов трафика, Wireshark прекрасно работает и в среде Windows Vista / Windows 7 . Позволяет перехватывать и декодировать трафик с использованием гибких правил фильтрации, в том числе не только на сетевых интерфейсах реальных карт, но и PPP/WAN - интерфейсах. В последних версиях в пакет входит консольная утилита (в том числе и для Windows) tshark.exe, очень похожая на классику из мира Unix/Linux - tcpdump. До 2007 года анализатор трафика WIRESHARK имел название ETHEREAL. Команда разработчиков, поддерживаемые платформы, основные возможности Wireshark остались прежними и после смены названия. В некоторой степени изменились параметры командной строки, частично - внешний вид графического интерфейса пользователя и дополнительно появился модуль для работы с беспроводными сетями (Wireless).

Wireshark умеет импортировать данные из файлов сессий, созданных другими анализаторами, и может сохранять свои данные в различных форматах, доступных для импорта другими программами. Очень удобно использовать WIRESHARK для просмотра файлов, созданных линуксовым tcpdump-ом. Нужно только не забывать задать размер пакета, поскольку по умолчанию tcpdump записывает только первые 68 байт. Например:

tcpdump -i < интерфейс > -s 1500 -w < имя файла >

К недостаткам можно отнести некоторую "тормознутость" и относительную сложность в использовании. Нет также возможности редактирования и посылки пакетов, как у IRIS.

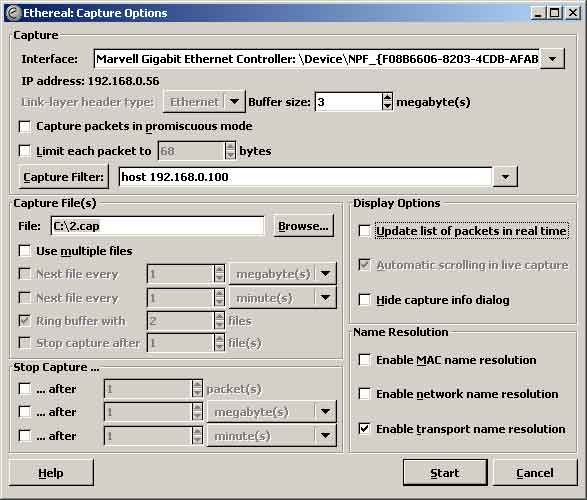

Параметры перехвата легко настраиваются через меню "Capture" - "Capture Options", где можно выбрать сетевой интерфейс, задать фильтр для перехвачиваемых пакетов, параметры сохранения перехваченных данных, условия прерывания сессии и некоторые опции отображения.

Примеры синтаксиса фильтров можно посмотреть в "Capture" - "Capture filters"

Утилиты командной строки tethereal и tshark практически ничем не различаются. Краткую справку по использованию и параметрам командной строки можно получить при задании ключа -h:

Wireshark.exe -h

tshark.exe -h

В ответ вы получите:

TShark 0.99.5 (SVN Rev 20677)

Dump and analyze network traffic.

See http://www.wireshark.org for more information.

Copyright 1998-2007 Gerald Combs

This is free software; see the source for copying conditions. There is NO

warranty; not even for MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE.

Usage: tshark [options] ...

Capture interface:

-i

-f

-s

-p don't capture in promiscuous mode

-B

-y link layer type (def: first appropriate)

-D print list of interfaces and exit

-L print list of link-layer types of iface and exit

Capture stop conditions:

-c

-a

filesize:NUM - stop this file after NUM KB

files:NUM - stop after NUM files

Capture output:

-b

filesize:NUM - switch to next file after NUM KB

files:NUM - ringbuffer: replace after NUM files

Input file:

-r

Processing:

-R

-n disable all name resolutions (def: all enabled)

-N

-d

"Decode As", see the man page for details

Example: tcp.port==8888,http

Output:

-w

-F

tshark -D

В ответ получим список:

1. \Device\NPF_{6BD6EE74-B38D-460E-ADE0-BBDF3F8B98EC} (HP DeskDirect LAN Adapter.)

2. \Device\NPF_{F08B6606-8203-4CDB-AFAB-54BA3104ECA2} (Marvell Gigabit Ethernet Controller)

3. \Device\NPF_{2745F7CF-8142-4E8E-9862-BBDA4C5A2254} (Realtek RTL8139/810x Family Fast Ethernet NIC )

Здесь для примера - список из 3-х сетевых интерфейсов. В начале строки выдается номер интерфейса - именно он и используется с ключом -i. Для запуска анализатора на 3-м интерфейсе (Realtek RTL8139/810x Family Fast Ethernet NIC ) команда будет выглядеть так:

tshark -i 3

Перехват будет выполняться с опциями по умолчанию. Для выхода из программы нажимаем CTRL-C. Если номер интерфейса не указан, перехват будет выполняться на первом обнаруженном непетлевом интерфейсе.

Еще примеры:

tshark -i 3 -f icmp - только ICMP-трафик.

tshark -i 3 -f "not broadcast and not multicast" - Без broadcast и multicast.

tshark -i 3 -f "port 80" - UDP и TCP трафик на порт 80.

tshark -i 3 -f "tcp port 80" - Только HTTP-трафик.

tshark.exe -i 3 -f "tcp port 110 or tcp port 25" - Только почтовый трафик.

tshark -i 3 -f "tcp port 3389 and not host 80.22.52.11" -w D:\tshark.3389 - перехват RDP-подключений, исключая подключения с IP 80.22.52.11 с записью результатов в файл.

tshark -i 3 -f "host yandex.ru" - перехват трафика по узлу "yandex.ru".

tshark -i 3 -f "host 212.245.4.23" - Только трафик по IP 212.245.4.23.

tshark -i 3 -f "not host 212.245.4.23" - Исключая трафик по IP.

tshark -i 3 -f "not host 192.168.0.100 and not icmp"" - Исключая IP 192.168.0.100 и icmp-трафик.

tshark -i 3 -f "host 212.345.4.23" -w C:\log.txt - Трафик по IP-адресу с записью в файл C:\log.txt.

tshark -i 3 -f "host 212.345.4.23" -w C:\log.txt -S - Трафик по IP-адресу с записью в файл C:\log.txt и одновременной выдачей на экран.

tshark -r C:\log.txt -w C:\visnet.txt -F visual - Преобразовать файл C:\log.txt в формат Wisual Network Traffic Capture.

tshark -r C:\log.txt - Обработать ранее записанный файл C:\log.txt.

tshark -r C:\log.txt -V | more - То же, что и в предыдущем примере, но с выдачей подробной информации и в постраничном режиме.

tshark -r C:\log.txt -V > C:\output.txt - То же, что и в предыдущем примере, но с выдачей результатов в файл C:\output.txt.

Файл с записанной сессией удобнее анализировать с использованием графической оболочки WIRESHARK, загрузив его через меню "File" -- "Open".

Вы можете поделиться ссылкой на данный сайт в своей социальной сети, воспользовавшись кнопкой: